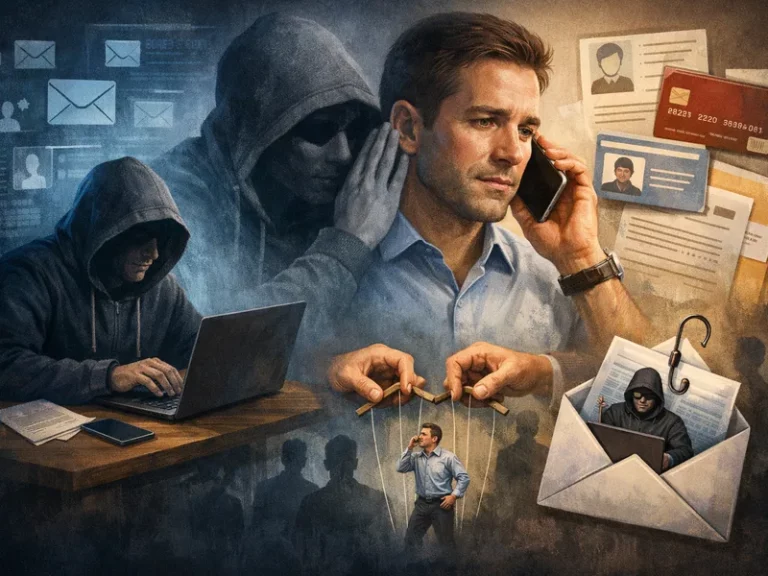

在当今的网络环境中,cyberattacks 已不再仅仅依赖技术漏洞。许多最成功的攻击,往往始于一个看似合理、却极具欺骗性的故事。Pretexting in cybersecurity 指的是攻击者通过构建一个可信的情境(即 pretext),操纵个人泄露敏感信息或授予访问权限的攻击方式。攻击者并非“破解系统”,而是利用人们对信任的依赖。

随着组织不断强化技术防护,攻击者的注意力也逐渐转向“人”。Pretexting 之所以成为最有效的 social engineering 技术之一,正是因为它结合了信息收集、心理操纵与身份冒充,即使在部署了高级安全控制的环境中,仍然具备极高的成功率。

什么是 Pretexting in Cybersecurity?

Pretexting 是一种 social engineering 攻击形式,攻击者通过捏造一个合理的情境,为其索取信息、请求访问权限或诱导特定行为提供“正当理由”。攻击者通常会冒充受信任的角色,例如 IT 支持人员、财务人员、高管、供应商,甚至监管机构,从而营造出合法且紧急的假象。

与 phishing 常见的大规模邮件或通用信息不同,pretexting attacks 通常是高度定向且经过充分准备的。攻击者往往会事先研究组织架构、员工职责以及内部流程,使互动过程看起来真实可信。

为什么 Pretexting 对组织如此有效

Pretexting 攻击利用的是人类行为,而非技术缺陷。员工通常被鼓励保持协作、响应迅速、乐于助人,而这些特质正是攻击者刻意操纵的目标。

以下因素使 pretexting 尤其具有威胁性:

- 攻击者会利用公开信息或泄露数据,对情境进行高度个性化设计

- 攻击可能通过 email、电话、即时通讯工具,甚至 video 进行

- 请求内容往往看似日常、时间紧迫或来自“权威人物”

- 传统安全工具难以识别基于操纵与欺骗的攻击行为

随着远程办公、cloud 协作以及去中心化运营模式的普及,身份验证变得更加复杂,也为 pretexting 创造了更多可乘之机。

如何防御 Cybersecurity 中的 Pretexting

防御 pretexting 需要组织在安全认知上的转变。仅依赖技术并不足够,人为验证机制与流程纪律同样关键。

有效的防御策略包括:

- 对敏感请求实施严格的身份验证流程

- 对财务操作与访问权限相关行为执行多步骤审批

- 培训员工识别并质疑基于权威或紧急性的请

- 限制对外公开的内部角色、流程与工作细节信息

- 使用能够检测行为异常与异常访问模式的安全工具

其中,security awareness training 尤为重要。员工需要被赋予“暂停、核实、质疑”的权利,即使请求看起来完全合理。

为什么 Pretexting 将持续演进

随着攻击者采用 AI、自动化与 deep-fake 技术,pretexting attacks 将变得更加真实且更易规模化。语音克隆、逼真的邮件内容以及 AI-generated 消息,使攻击者能够以前所未有的准确度冒充可信个体。

这种演变使 pretexting 不再只是单纯的 social engineering 问题,而是一个与 identity security、fraud prevention 以及 zero trust 策略深度交织的 cybersecurity threat。

构建对信任型攻击的韧性

Pretexting 提醒组织一个关键事实:信任既是重要资产,也是潜在弱点。在当今环境中,保护系统不仅意味着保护技术架构,更意味着保护决策流程、沟通机制与人的判断能力。

Terrabyte 协助组织提升 cybersecurity awareness,并加强对 pretexting 等 social engineering threats 的防御能力,帮助团队建立可验证的信任机制、降低风险,并在高度欺骗性的数字环境中构建真正的安全韧性。